Solución al Reto seguridad en aplicaciones web [Hacking]

En las listas del HackLab-Med se vienen proponiendo unos retos con el fin de compartir conocimientos, técnicas y experiencias.

Estos temas hacen que cada integrante de la comunidad sea partícipe y de esta manera generar un espírito educativo y formativo.

El reto lo propuso 4v4t4r, y el mensaje dice lo siguiente:

Reto #4 - Seguridad en aplicaciones web - Codename: Release de game!!! + Premio (libro SCADA)

Un saludo...

--

Bueno... Vamos con uno más... Con un poco más de dificultad, pero obviamente, solucionable...

SÓLO para los usuarios de la lista

--

El primero en obtener el archivo flagg***********.txt en la raíz del server (/) y en enviarla recibirá dicho premio (solo Medellín/Bogotá)

--

Premio: Sistemas SCADA

Premio: Sistemas SCADA

Guía de diseño, normatividad, principios de seguridad, guía práctica de vijeo citec

--

Las reglas como siempre:

Las reglas como siempre:

NO realizar escaneos automatizados... NO se necesitan...

NO realizar ataques de DoS/DDoS

NO dañar el webserver... Esto permite que todos jueguen algunos otros días más a pesar que ya exista un ganador

Todo está perfectamente configurado para que paso a paso obtengan acceso al sistema y finalmente al archivo flaggggg*********.txt

--

No existe una sola manera de solucionarlo... Así que mucho ánimo!

--->

Empecemos:

1- Ingresamos al link del mail y aquí vemos un enlace hacia otra página.

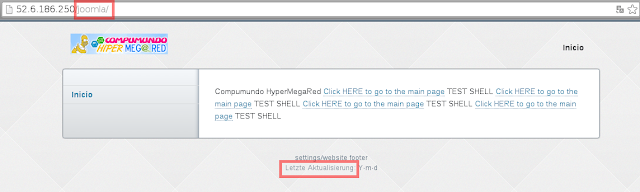

Aquí vemos la página principal, donde al parecer está bajo un gestor de contenido y exactamente un Joomla.

Me dirijo a la ruta de login pero !! Not Found.

Empiezo a dudar si es un Joomla y decido buscar en Google esto:

inurl='cms Letzte Aktualisierung'

CMS FOUND !!! El cms es BlackCat, personalmente no había escuchado de este gestor de contenido, por lo que procedo a descargarlo para conocer sus archivos y demás.

En el directorio /backend está el login, pruebo unos cuantos usuarios sin algún resultado positivo.

Empiezo a buscar vulnerabilidades del CMS donde salen bastantes resultados, solo es cuestión de mirar cuál es la apropiada.

Encuentro está vulnerabilidad la cual permite la descarga de archivos, donde descargo el archivo de configuración (config.php)

En este archivo miro la información de la base de datos del CMS

Ingreso a la BD y voy a la tabla de los usuarios, posteriormente inserto un usuario administrador, D4nnR.

1-

1-

2-

Me logueo con el usuario que acabo de crear. Ya estoy como admin !! y ahora ?

Despueś de buscar un método que permita subir la webshell para sacar la FLAG de la raíz del server logro encontrar la manera en esta sección.

Subo la webshell y me dirijo al lugar donde está la flag. (" cd / ")

Esta es la Flag :D

Comentarios